Introduction

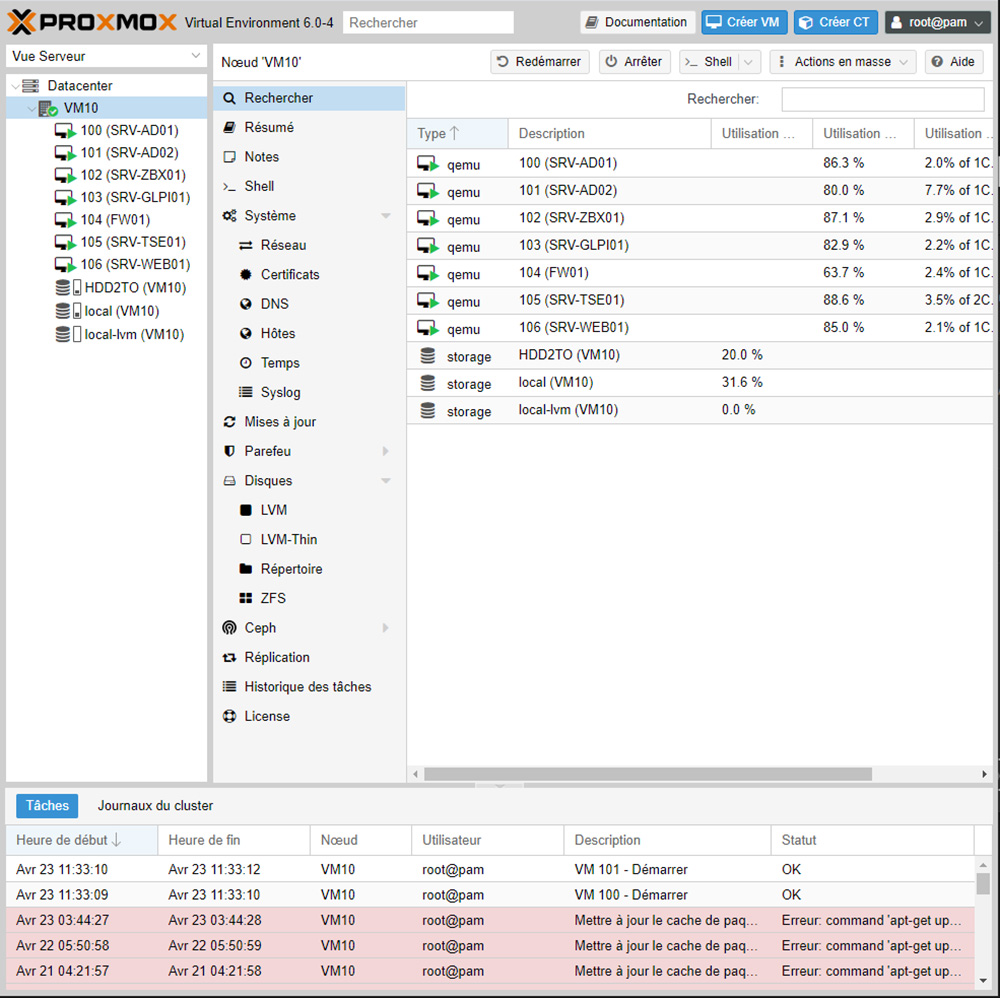

Mon projet porte sur l'installation d'une infrastructure d'entreprise complète. Le lycée nous a mis à disposition une machine sur laquelle nous avons installé un système de virtualisation : Proxmox.

J'ai ensuite fait le choix d'installer :

- - Un firewall (pfSense)

- - Un controleur de domaine avec le rôle DFS (Windows Server 2016)

- - Un deuxième contrôleur de domaine (Windows Server 2016)

- - Un serveur Web hébergeant GLPI (Ubuntu Server)

- - Un deuxième serveur Web hébergeant Zabbix (Ubuntu Server)

- - Un troisième serveur Web hébergeant un cloud (Ubuntu Server)

- - Un serveur RDS (Windows Server 2016)

Mon infrastructure se compose de deux VLAN : Un VLAN "Utilisateur / Production" et un VLAN faisant office de DMZ.

Proxmox

Mon Proxmox a une configuration simple. Il dispose de deux périphériques de stockage. Le premier est un SSD sur lequel est installé le système. Je stocke également les ISO d'installation des différents OS. Le second est un disque de 1To sur lequel sont stockées toutes les machines virtuelles. Il est équipé de deux cartes réseaux l'une est installée sur le "WAN" l'autre est dans mon LAN. Ainsi, j'ai pu virtualiser mon firewall.

Il héberge 7 machines virtuelles qui sont énumérées dans l'introduction.

pfSense

Mon firewall est un pfSense émulé sur le Proxmox. Il me sert également de routeur et me permet ainsi de faire du "routage inter-vlan"

Les règles de routage sont relativement simples. Sur le VLAN "DATA", il y a des accès HTTP, HTTPS, DNS et NTP vers le WAN. Il y a également des règles pour l'accès SSH, ICMP, HTTP, SFTP vers la DMZ pour administrer les serveurs qui s'y trouvent. Il existe également une règle pour que le serveur Zabbix (monitoring) puisse communiquer avec les machines de la DMZ.

Côté DMZ justement, il n'existe pas de règle particulière, sinon une règle NAT qui permet d'accéder au serveur web depuis l'extérieur.

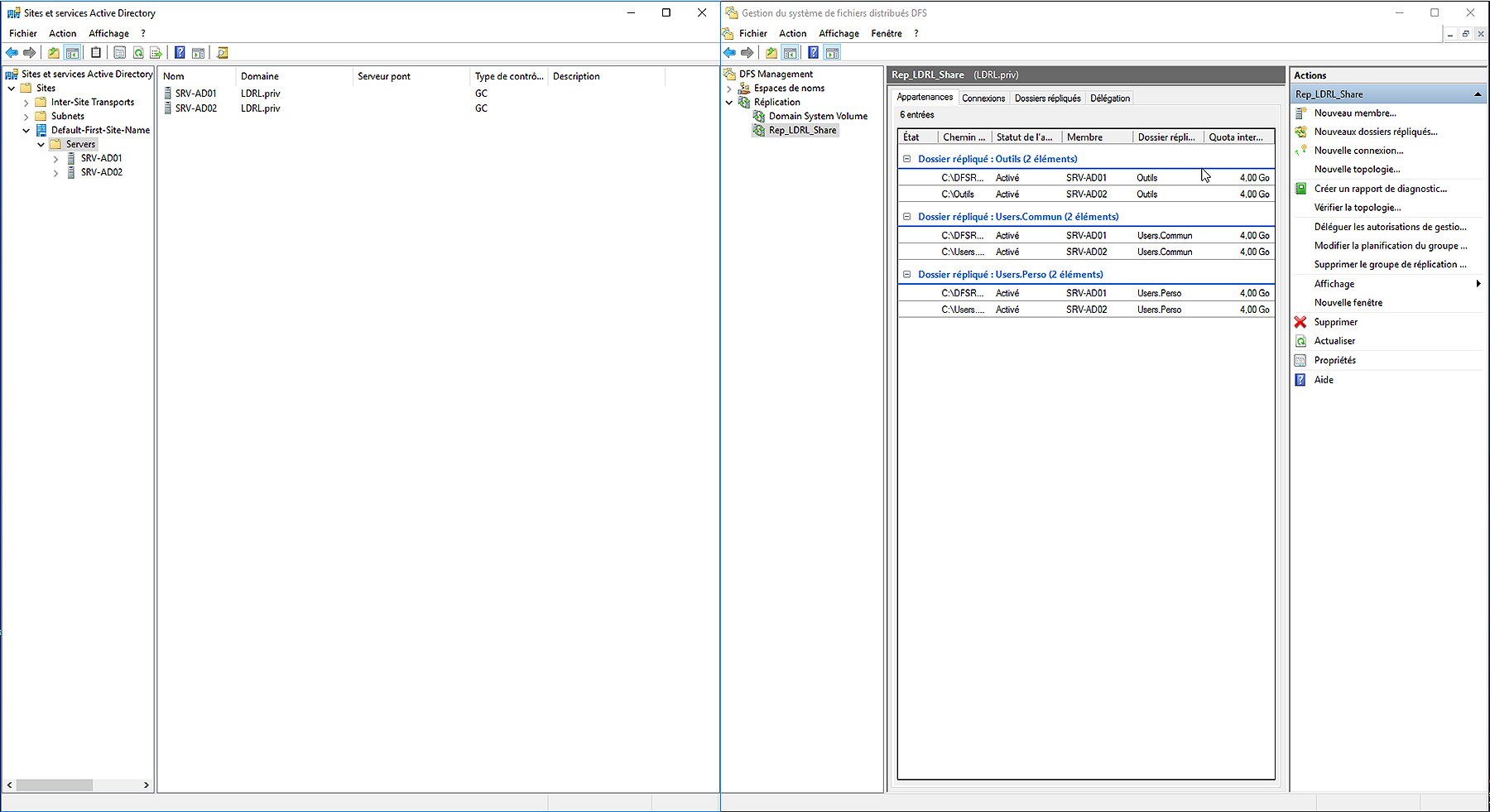

Controleurs de domaine et Active Directory

J’ai fait le choix d’installer deux contrôleurs de domaine afin de redonder ce service qui dans le cadre d’une entreprise est plus que sensible. Ainsi, le service d’authentification et le DNS sont redondés. Mais, dans une situation professionnelle, le deuxième service critique est l’accès aux fichiers. C’est pourquoi, j’ai également installé le service DFS qui me permet de synchroniser les fichiers sur les deux serveurs de fichiers. Vous trouverez plus de détail sur l’installation des contrôleurs de domaine et de la DFS dans l’article ci-dessous.

GLPI

Concernant l’inventaire et la gestion de mon parc informatique, j’ai opté pour la solution GLPI qui, encore une fois est la plus répandue en entreprise. C’est un GLPI version 9.3 qui permet la gestion de tickets, de parc, de fournisseurs, de baies… Il est synchronisé à l’AD grâce au LDAP. Ainsi, chacun des utilisateurs du domaine peut se connecter au GLPI et déclarer ses incidents. Dans le cas d’une entreprise, il est également possible de réserver des salles par exemple.

Pour inventorier mes machines, j’ai installé le plugin « FusionInventory ». Un agent est également installé sur les PC et serveurs. Maintenant, les machines sont automatiquement créées dans GLPI avec toutes les informations qui les concernent (numéro de série, hostname, type et version de l’OS, spécificités techniques, nom de l’utilisateur actuel…).

Zabbix

L’un des outils indispensables dans un réseau informatique est le monitoring. J’ai fait le choix d’installer « Zabbix » car son interface est entièrement personnalisable et permet d’afficher sur le tableau de bord uniquement les informations les plus importantes. Le fonctionnement est très simple. Il y a un agent à installer sur chacune des machines à monitorer. Il faut ensuite créer ces dernières sur l’interface d’administration de zabbix. L’agent monitore ensuite les services Windows, la disponibilité de la machine avec du ping… Pour les éléments de cœur de réseau (switch, router…) sur lesquels il n’est pas possible d’installer un agent, on peut simplement créer l’hôte sur zabbix et lui mettre une requête de ping continu.

Le serveur web

Le serveur web à une configuration très simple. L’idée était de créer une machine dans la DMZ et de faire une règle NAT dessus. Pour cela, j’ai installé "Apache2" avec "Mariadb" et "php7.2". Dessus est hébergé un site web faisant office de « cloud ». Ne disposant pas de domaine « routable », il n’a pas été possible d’installer un certificat SSL et de passer le site en HTTPS.

Grâce à ce serveur web, j’ai pu créer mes règles de pare-feu et ma règle NAT, pour rendre le serveur web accessible depuis l’extérieur sur le port 80 (http).

RDS et son portail web

Un autre service très répandu en entreprise est le RDS. Anciennement appelé TSE. C’est donc tout naturellement, que j’ai fait le choix d’en installer un. J’ai exploité le portail web de RDS ainsi que les connexions RDP sur ce dernier.

Vous pouvez lire plus de détails sur ce service dans l'article ci-dessous.

-

Contrôleurs de domaine et Active Directory

Grâce aux deux contrôleurs de domaine, le service d'authentification est ainsi redondé. Mes contrôleurs de domaine étant également serveurs de fichiers, j'ai grâce à ce choix pu installer le service DFS qui me permet d'avoir un seul partage pour deux emplacements de stockage et, ainsi répliquer les fichiers sur les deux serveurs. Grâce à cette topologie, si un des deux serveurs tombe en panne, les utilisateurs peuvent toujours se connecter et accéder à leurs fichiers.

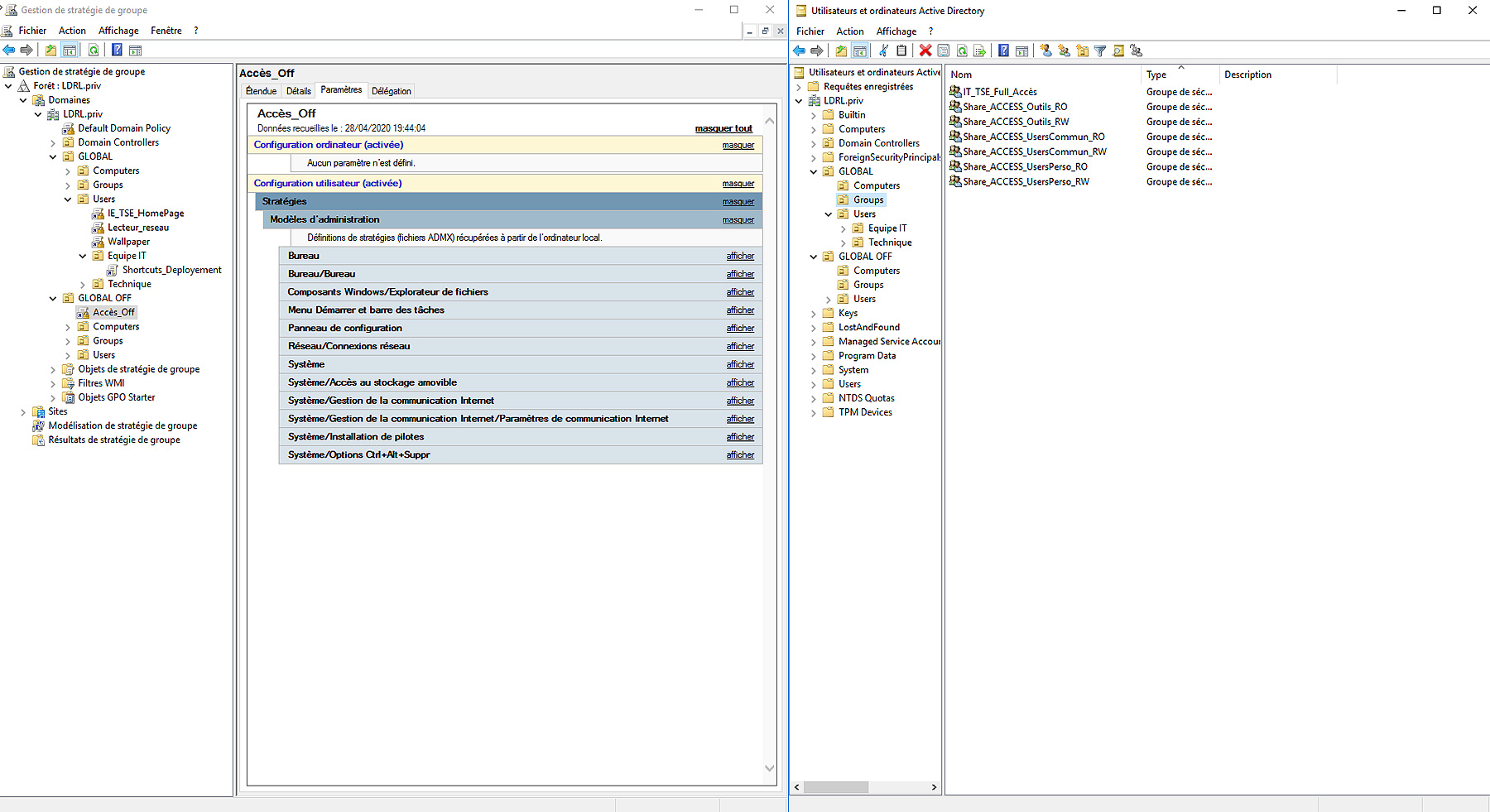

Concernant l'architecture de mon Active Directory, j'ai utilisé une technique très fréquente en entreprise. Il y a deux UO principales qui s'appellent "Global" et "Global Off". Dans chacune des UO est présente une UO "Users", une "Computers" (dans laquelle il est possible de placer deux UO "Laptops" et "Workstations") et pour finir, une UO "Groups". Dans "Global" se trouvent tous les objets actifs (utilisateurs, pc/serveurs, groupes de sécurité…). Dans "Global Off", l'ensemble des objets inactifs qui sont donc désactivés. C'est une topologie très pratique, car dans le cas où un salarié quitte l'entreprise et est susceptible de revenir plus tard (un stagiaire ou un prestataire), il suffit de désactiver le compte, de le déplacer dans "Global Off" pour éliminer les risques de sécurité. Le jour où cet utilisateur revient dans l'entreprise, il n'y a plus qu'à réactiver le compte et à le replacer dans la bonne UO pour qu'il retrouve tous ses accès et GPO.

Sur le plan sécurité, si un pirate arrive à réactiver un compte utilisateur, une GPO à la racine de "Global Off" bloque les accès à l'explorateur de fichiers, au CMD, au panneau de configuration… En résumé, il est presque impossible pour les comptes présents dans "Global Off" d'interagir avec le reste du réseau.L'idée maître de l'architecture de l'Active Directory et des serveurs de fichiers est la haute disponibilité (HA). C'est pourquoi, il y a deux contrôleurs de domaine et deux serveurs de fichiers avec le service DFS. Ce service a été configuré avec une synchronisation des partages sur les deux serveurs de fichiers pour qu'ils soient toujours accessibles. Ce service est transparent pour l'utilisateur et la "bascule" d'un serveur de fichiers à un autre l'est tout autant.

Une documentation est présente en bas de page sur l'installation et la configuration de l'AD.

Cliquer sur le titre de l'article ci-dessous pour dérouler ce dernier

-

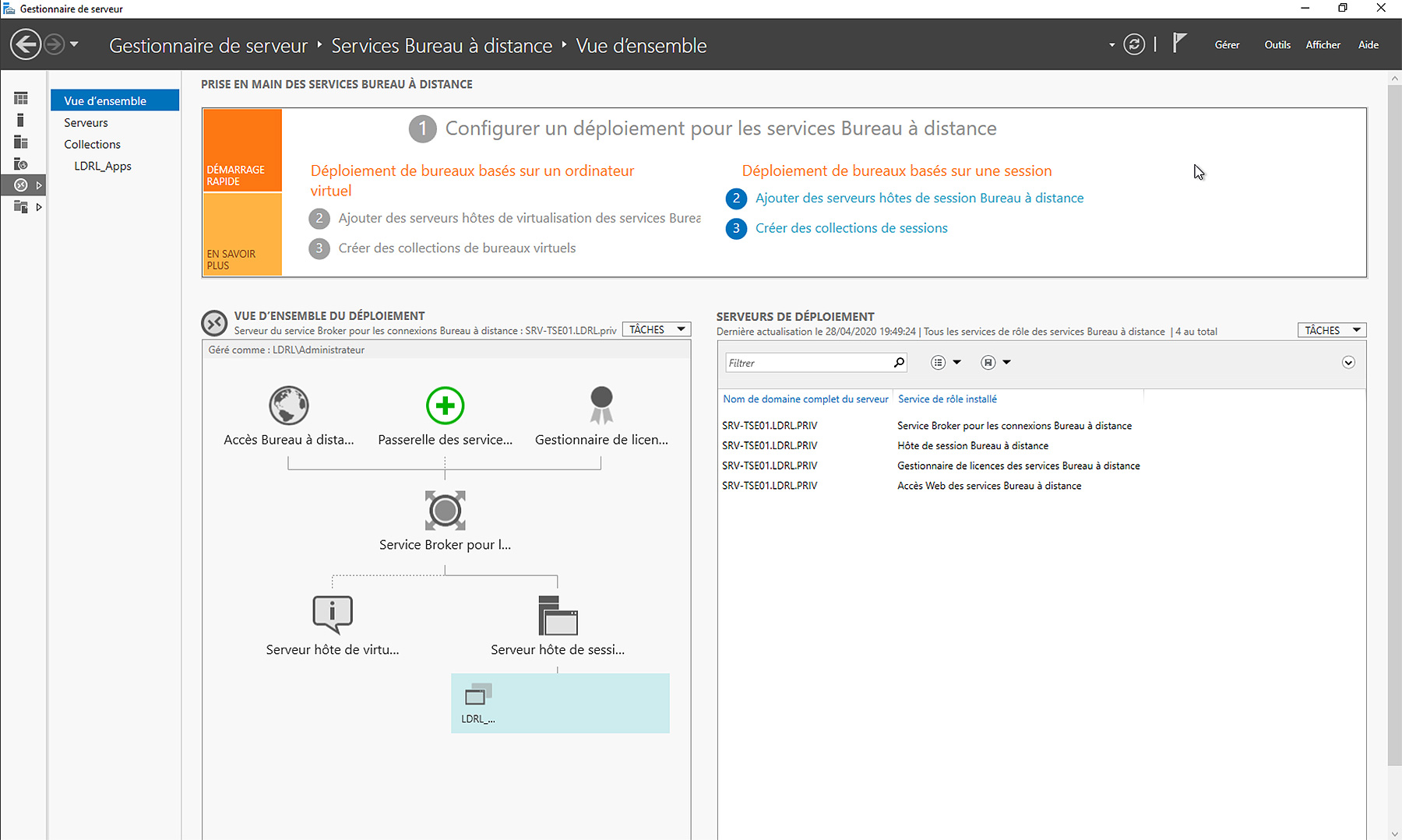

Serveur RDS et portail web

Toujours dans l’optique de créer une infrastructure proche de celle d’une entreprise, j’ai choisi d’installer un serveur RDS. Mais je voulais également découvrir le portail web RDS. J’ai donc installé un windows serveur 2016 avec le rôle RDS. Le principe du RDS est de mutualiser les ressources pour tous les utilisateurs qui se connectent au serveur. Contrairement au VDI qui est basé sur des bureaux virtuels qui lui, dédie une machine virtuelle pour chaque utilisateur permettant ainsi d’allouer une quantité de RAM, de coeurs de processeur préalablement définie à chaque VM. L’inconvénient du RDS est que si le serveur dispose de 16Go de RAM et, qu’un utilisateur en consomme 6, les autres utilisateurs devront se contenter de 10Go… L’autre avantage du VDI est que chaque utilisateur peut être administrateur de sa VM. A contrario et pour des raisons évidentes de sécurité, dans le cas d’un RDS, les utilisateurs ne doivent pas être administrateur car dans ce cas, ils seraient alors administrateur du serveur. Nul besoin de vous expliquer les risques que cela représente… Mais alors pourquoi ne pas avoir installé un VDI ? L’inconvénient majeur du VDI est qu'il a un coût important essentiellement dû aux ressources matérielles nécessaires. Dans mon cas, étant sur une infrastructure pédagogique, il m’était impossible d’installer un tel système. De plus, même si ce système tend à être de plus en plus répandu en entreprise, il ne représente encore qu’un faible pourcentage d’adeptes.

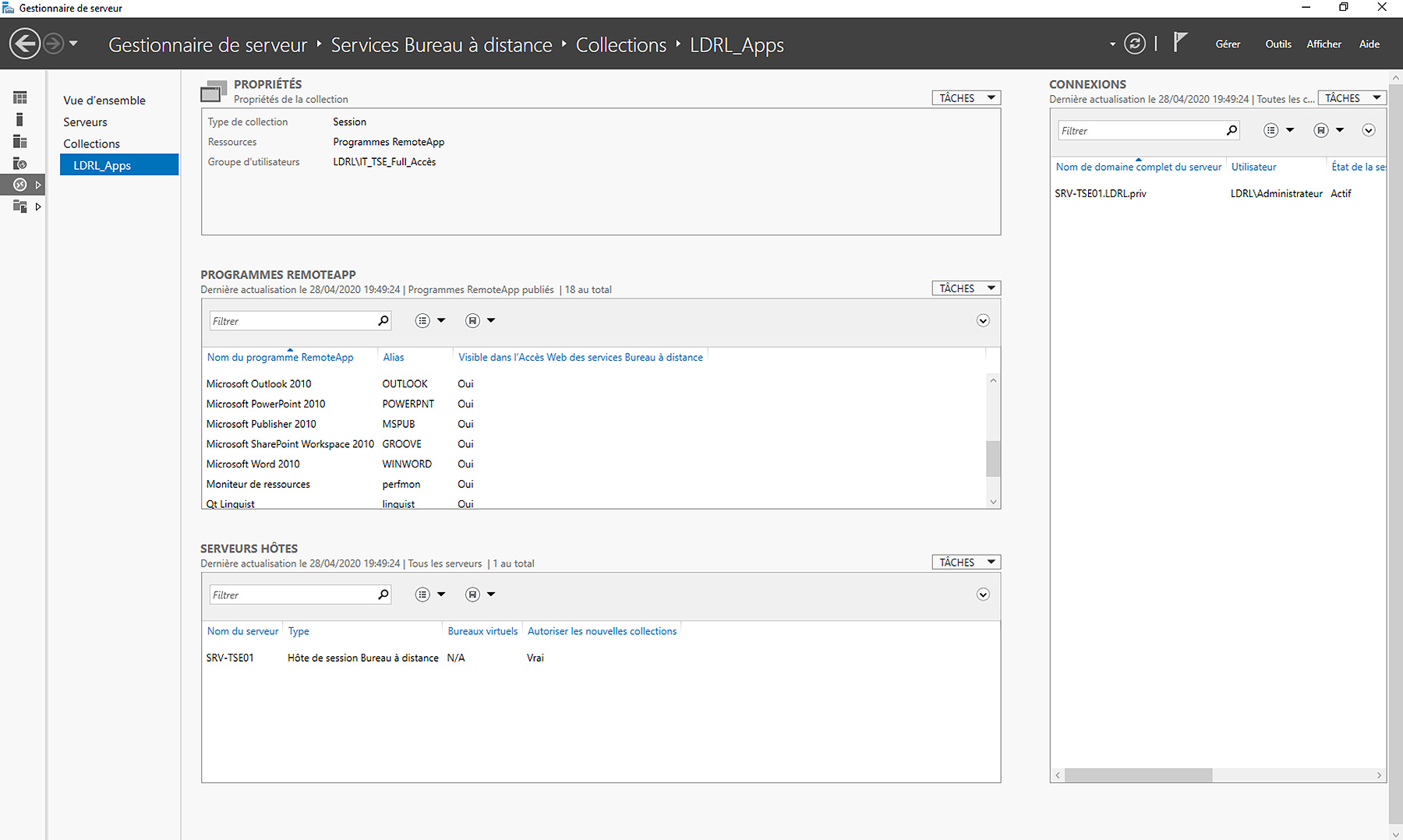

J’ai donc installé mon serveur RDS presque comme une machine client. C’est à dire avec les applications qu’un utilisateur est susceptible d’utiliser (Suite office, navigateur web…). J’ai également défini les utilisateurs qui ont le droit de se connecter (en RDP) sur le serveur. Dans mon cas, et pour une administration simplifiée, j’ai créé un groupe de sécurité dans l’AD et, seul les utilisateurs membres de ce groupe ont les autorisations nécessaires.

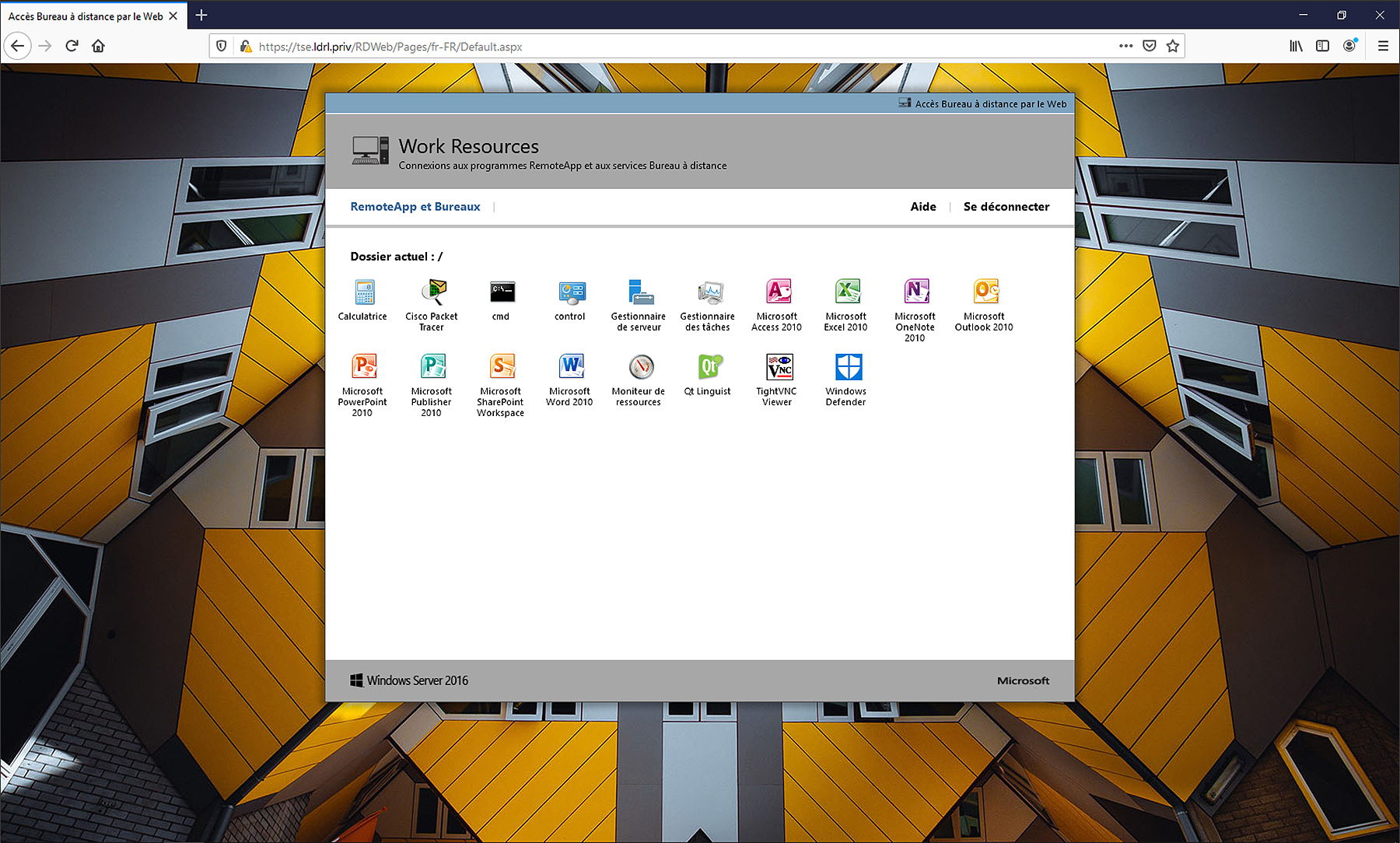

Comme je le disais plus haut, je voulais utiliser le portail web RDS. J’ai donc créé une collection d’applications disponibles sur ce portail. La encore, seuls les utilisateurs membres d’un groupe de sécurité bien spécifique peuvent utiliser cette plateforme web.

La plateforme web est très pratique. Il suffit de se connecter puis de cliquer sur le logiciel que l’on souhaite utiliser. L’application est alors exécutée sur le serveur RDS. En revanche, elle est fenêtrée à l’identique d’une application exécutée directement sur le client.

J’ai personnalisé ce portail avec un fond d’écran, le nom de mon entreprise (dans mon cas, le nom de mon domaine). J’ai également ajouté l’option de réinitialisation du mot de passe. Cette fonction permet à l’utilisateur de modifier son mot de passe de session si il va bientôt ou si il a déjà expiré. L’idée étant de se passer de client « lourd » (PC) au profit de terminaux légers comme des Wyse de Dell par exemple.

Il est possible de définir plusieurs collections. Le but étant de sélectionner les applications disponibles pour les utilisateurs du service comptabilité, RH, achat… En revanche, cette fonction n’est possible qu’avec une ferme RDS…

J’ai créé une GPO qui modifie la page d’accueil d’internet explorer afin d’avoir par défaut le portail web RDS.

Pour faciliter la connexion de mes utilisateurs, j’ai aussi créé un alias (CNAME) dans mon DNS pour qu’ils puissent taper tse.ldrl.priv dans leurs navigateurs ou client RDP.Vous trouverez une documentation expliquant l'installation et la configuration du service RDS en bas de cette page.

- 1